UniFi – USG Güvenlik Duvarı: InterVLAN Yönlendirmesini Devre Dışı Bırakma

Genel bakış

Bu makalede, LAN’dan VLAN2’ye yönlendirmeyi engellemek için üç farklı senaryo ve interVLAN iletişimine ince ayar yapmak için başka bazı teknikler gözden geçirilmektedir.

NOTLAR & ŞARTLAR: Bizim için geçerlidir UniFi Güvenlik Ağ Geçidi v4.3.41 +. Buradan indirilebilir olan en yeni sürüme yükseltmenizi öneririz .

İçindekiler

- Giriş

- Seçenek 1: LAN ve VLAN2 arasındaki interVLAN yönlendirmesini devre dışı bırakın

- Seçenek 2: Tüm VLAN’ları birbirine bloke edin

- Seçenek 3: LAN’ı VLAN2’ye bloke edin, ancak VLAN2’nin LAN’a verilmesine izin verin

- İlgili Makaleler

Giriş

TümKurumsal LAN ağları arasında VLANlar arası yönlendirme varsayılan olarak etkindir. Bu makalede, LAN’ın VLAN2’ye engellenmesinin yanı sıra, VLAN’lar arası iletişiminizi kurumsal ağlarda hassas bir şekilde ayarlamak için başka teknikler de gösterilecektir.

Seçenek 1: LAN ve VLAN2 arasındaki VLAN arası yönlendirmeyi devre dışı bırakın

1. LAN ve VLAN2 arasındaki VLAN arası yönlendirmeyi devre dışı bırakmak için UniFi Denetleyicisine gidin ve Ayarlar> Yönlendirme ve Güvenlik Duvarı> Güvenlik Duvarı> Kurallar> LAN_IN 1’e gidin.

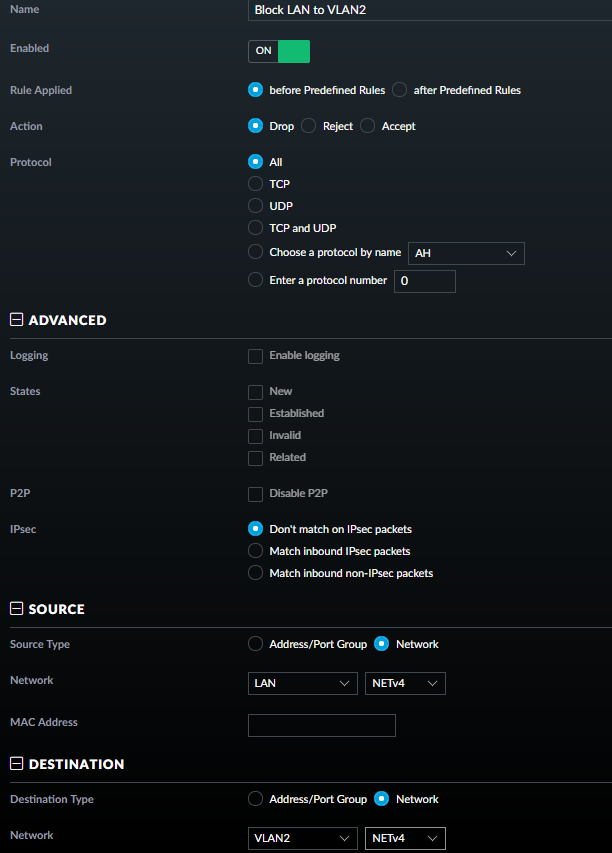

2. Aşağıda gösterilen yapılandırma ile 2’yi Düşüren veya Reddeten yeni bir kural oluşturun .

İsim : beğeninize. Etkinleştirildi : AÇIK Kural Uygulandı : önceden tanımlanmış Kurallar'dan önce Eylem : Bırak veya Reddet 2 Protokol : Tümü Günlük : beğeninize göre Durumlar : tümü işaretlenmemiş (tüm durumları varsayar) IPsec paketlerinde eşleşmiyor Kaynak Türü : Ağ Ağı : LAN - NETv4 3 Hedef Türü : Ağ Ağı : VLAN2 - NETv4

1. LAN_IN, LAN / VLAN trafiğinizin tümünü filtrelemek istediğiniz yerdir; IN, arabirimden bağımsız olarak güvenlik duvarına ilk giriş noktasıdır. OUT kuralı yalnızca nadir özel durumlarda kullanılacaktır.

2. “Bırak”, istemcide “istek zaman aşımına uğradı” iletisine neden olan trafiği tamamen keser; “Reddet” bağlantı reddedilen bir paket istemciye geri gönderir.

3. NETv4 tüm ağı içerir, ADDRv4 sadece bu ağ için USG’nin arayüz adresini içerir (örneğin 192.168.1.1-192.168.1.254 ve 192.168.1.1)

Seçenek 2: Tüm VLAN’ları birbirine bloke edin

InterVLAN yönlendirmesini engelleme konusunda çok fazla esneklik var. Çok sayıda VLAN varsa ve hepsinin birbirine engellenmesi gerekiyorsa, bu bir kuralla gerçekleştirilebilir:

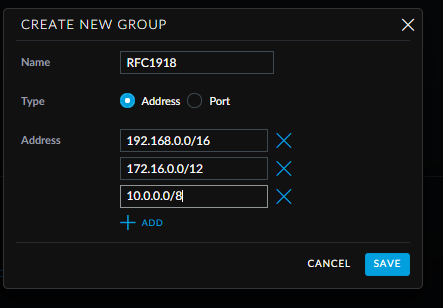

Ad : beğeninize Enabled : ON Kural Uygulandı : Önceden Tanımlanmış Kurallardan önce Eylem : Bırak veya Reddet 2 Protokol : tümü Günlüğe kaydetme : beğeninize Durumlar : tümü işaretlenmemiş IPsec paketlerinde eşleşmeyin Kaynak Türü : Adres Adres grubu : RFC1918 Hedef Türü : Adres Adres grubu : RFC1918

Yukarıdaki kuralın kullanılması VLAN'lar arasındaki tüm özel ağ iletişimini engeller, ancak aynı alt ağ / VLAN trafiğine beklendiği gibi izin verilir, çünkü hiçbir zaman varsayılan ağ geçidine (USG) gönderilmez. Veriler katman 2 ağını geçecek ve aradaki anahtarlarla çerçeveler vasıtasıyla iletilecektir.

Seçenek 3: LAN’ı VLAN2’ye bloke edin, ancak VLAN2’nin LAN’a verilmesine izin verin

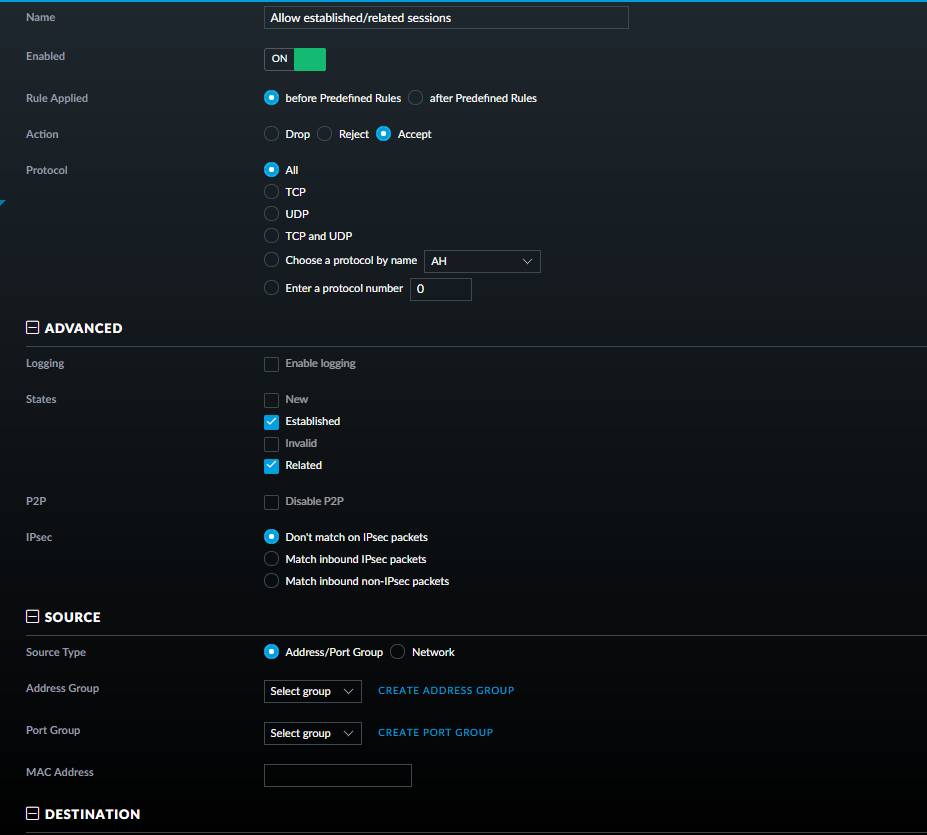

Amaç, LAN’ı VLAN2’ye engellemek, ancak VLAN2’nin LAN’a izin vermesini sağlamaksa, önce Seçenek 1’i izleyin , ardından aşağıdaki ekran görüntüsüne benzer şekilde LAN_IN’in en üstünde (ilk kural) bir kural oluşturmaya devam edin. Bu kuralı kural setinin en üstüne eklemek, yerleşik ve ilgili tüm güvenlik duvarı trafiğinin geçmesine izin verecektir; bu, temelde tümüyle “yanıtla” trafiğidir.

Ad : beğeninize Enabled : ON Kural Uygulandı : önceden Tanımlanmış Kurallardan önce Eylem : Protokolü Kabul Et : Herhangi Bir Günlüğü : beğeninize Durumlar : Oluşturuldu ve İlgili IPsec paketlerinde eşleşmeyin Kaynak Türü : boş bırakın Hedef Türü : boş bırakın

- Durumların düşmesini bekleyin (tüm bağlantıları kapatın ve yaklaşık 30 saniye olan durum zaman aşımını bekleyin)

- SSH’ye USG’ye yazın ve yazın

clear connection-tracking.Bu USG’nin bütün devlet tablosunu siler - USG’yi yeniden başlatın

İlgili Makaleler

UniFi – USW: VLAN’ları UniFi Wireless, Yönlendirme ve Anahtarlama Donanımı ile Kullanma

Ubnt Türkiye Türkçe Forum ve Destek Sitesi Ubnt Airmax,Unifi access point , Edgemax ve Airfiber Teknik Destek ve Bilgi Sitesi

Ubnt Türkiye Türkçe Forum ve Destek Sitesi Ubnt Airmax,Unifi access point , Edgemax ve Airfiber Teknik Destek ve Bilgi Sitesi

yorumlayın

Geri Bildirim: UniFi Kablosuz Yönlendirme ve Anahtarlama Donanımı ile VLAN Kullanma