VPN’yi Yapılandırma

L2TP Sunucusunu Yapılandırma

Aşağıdaki şema, ISP tarafından sağlanan modem/yönlendiricinin köprülü modda çalıştığı ve UDM-Pro’nun WAN arabiriminde genel bir IP adresi kullandığı örnek bir kurulumu göstermektedir.

USG/UDM üzerinde çalışan L2TP VPN sunucusuna bağlandıktan ve yerleşik RADIUS sunucusunda kimlik doğrulaması yaptıktan sonra , uzak VPN istemcilerinin LAN üzerindeki cihazlarla iletişim kurmasına izin verilecektir.

USG/UDM modellerinde L2TP VPN sunucusunu ve RADIUS sunucusunu yapılandırmak için aşağıdaki adımları izleyin:

Bir Temel L2TP VPN sunucusunu hızlı bir şekilde kurmak istiyorsanız bu seçeneği kullanın . Ayarları özelleştirmek istiyorsanız bunun yerine Gelişmiş kurulumu kullanın .

- UniFi Ağ uygulamasını açın.

- Ayarlar seçeneğini belirleyin, ardından Ağlar > Ağ Ekle öğesini seçin .

- Ağı adlandırın.

- Uzaktan Erişim VPN türünü seçin (L2TP önerilir).

- İstemciler için önceden paylaşılan bir Gizli Anahtar oluşturun .

- Kullanmak istediğiniz WAN adresini belirtin. Dinamik WAN’ınız varsa, bu adresin değişebileceğini ve muhtemelen VPN bağlantılarını kesebileceğini unutmayın.

- İstemciler için bir Radius sunucusu oluşturun. Varsayılan sunucuyu ve 5. adımda kullanılan anahtarın aynısını kullanabilirsiniz .

- Yeni Kullanıcılar Oluştur ‘u tıklayın . Kullanıcı adlarını ekleyin ve kullanacakları kimlik bilgilerini seçin.

- Değişiklikleri Uygula öğesini seçin . Bir açılır mesaj görünecektir, VPN istemcileri hakkında herhangi bir bilgiye ihtiyacınız varsa, Devamını Oku’ya tıklayın .

L2TP İstemcisini Ayarlama

L2TP VPN sunucusunu yukarıdaki bölümde yapılandırdıktan sonra , L2TP VPN istemci yapılandırmasını bilgisayarınıza ekleyin. İşletim sisteminize bağlı olarak aşağıdaki adımları izleyin:

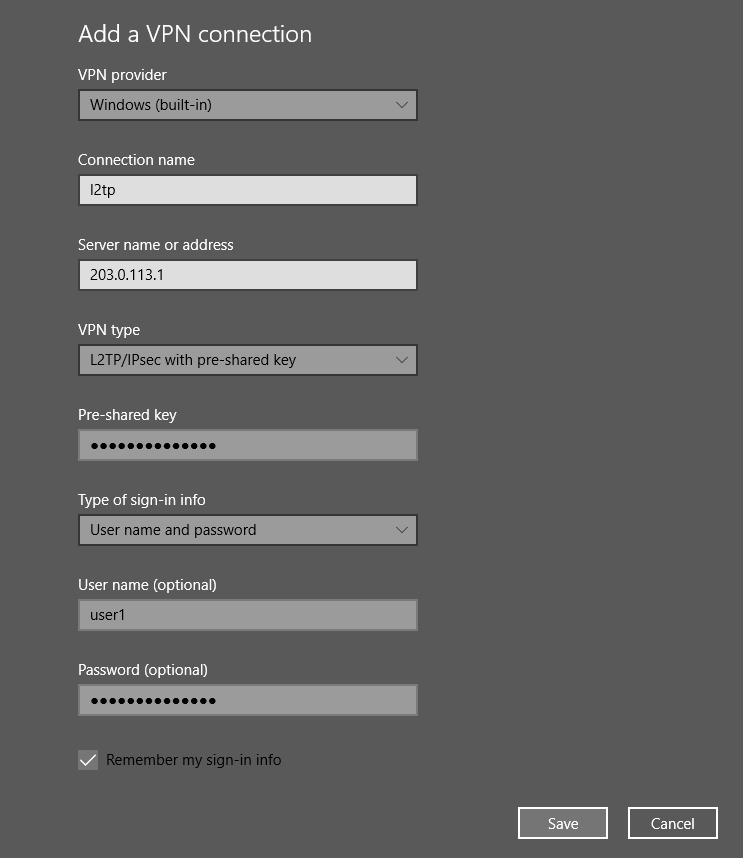

1. Ağ ve İnternet ayarlarına yeni bir VPN bağlantısı ekleyin .

Ayarlar > Ağ ve İnternet > VPN > VPN bağlantısı ekle

VPN Sağlayıcı: Windows (yerleşik) Bağlantı adı: l2tp Sunucu adı: <ip adresi veya usg/udm ana bilgisayar adı> VPN Türü: L2TP/IPsec önceden paylaşılan anahtarla Önceden paylaşılan anahtar: <shared-secret> İşaret türü -in info: Kullanıcı adı ve parola Kullanıcı adı: user1 Parola: <user1-password>

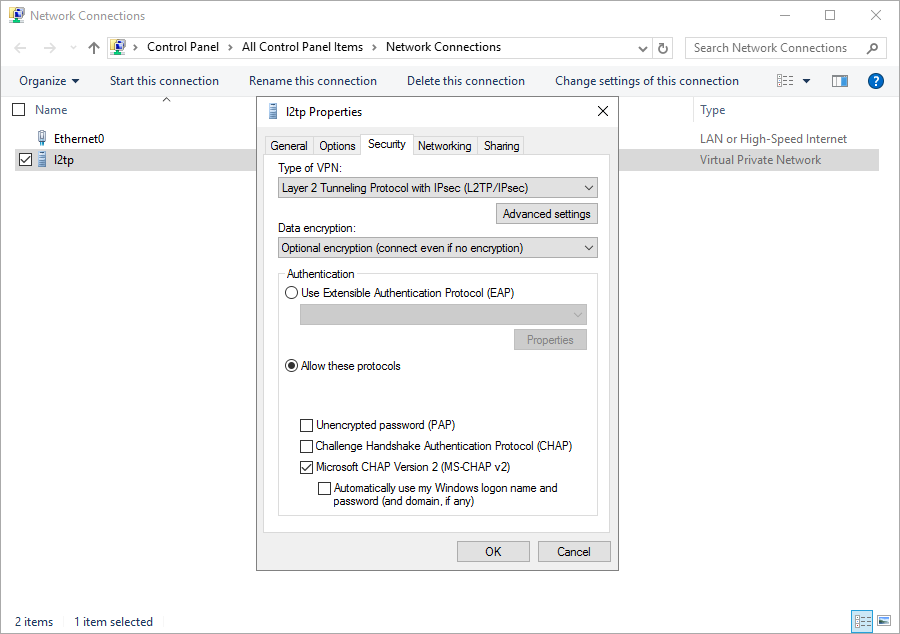

2. İzin verilen güvenlik protokollerini değiştirmek için Windows 10 ağ bağlantılarına gidin.

Ayarlar > Ağ ve İnternet > Durum > Bağdaştırıcı Seçeneklerini Değiştir > L2TP Bağdaştırıcı özellikleri

3. Güvenlik sekmesini seçin ve kimlik doğrulama yöntemini MS-CHAP v2 olarak ayarlayın.

Güvenlik > Bu protokollere izin ver > Microsoft CHAP Sürüm 2 (MS-CHAP v2)

4. VPN’ye bağlandıktan sonra , aşağıdaki komutu çalıştırarak bir Komut Kabuğu (CMD) veya PowerShell penceresinden yönlendirme tablosunu doğrulayabilirsiniz:

C:\WINDOWS\system32> rota yazdırma -4

IPv4 Yönlendirme Tablosu

================================================= =========================

Aktif Rotalar:

Ağ Hedefi Ağ Maskesi Ağ Geçidi Arayüzü Metriği

0.0.0.0 0.0.0.0 172.16.1.1 172.16.1.100 4506

> 0.0.0.0 0.0.0.0 Bağlantıda 192.168.2.1 26

127.0.0.0 255.0.0.0 Bağlantıda 127.0.0.1 4556

127.0.0.1 255.255.255.255 Bağlantıda 127.0.0.1 4556

127.255.255.255 255.255.255.255 On-link 127.0.0.1 4556

192.168.2.1 255.255.255.255 Bağlantı üzerinde 192.168.2.1 281

172.16.1.0 255.255.255.0 Bağlantıda 172.16.1.100 4506

172.16.1.1 255.255.255.255 Bağlantıda 172.16.1.100 4251

172.16.1.100 255.255.255.255 Bağlantıda 172.16.1.100 4506

172.16.1.255 255.255.255.255 Bağlantıda 172.16.1.100 4506

224.0.0.0 240.0.0.0 Bağlantıda 127.0.0.1 4556

224.0.0.0 240.0.0.0 Bağlantıda 172.16.1.100 4506

224.0.0.0 240.0.0.0 Bağlantıda 192.168.2.1 26

255.255.255.255 255.255.255.255 On-link 127.0.0.1 4556

255.255.255.255 255.255.255.255 On-link 172.16.1.100 4506

255.255.255.255 255.255.255.255 On-link 192.168.2.1 281

================================================= =========================

5. UniFi LAN ağına erişimin, ikincil bir varsayılan yolun yüklenmesiyle sağlandığını unutmayın. Bu, Windows bilgisayarlarda varsayılan davranıştır.

6. Tüm trafiği VPN üzerinden yönlendirmek yerine ‘bölünmüş tünelleme’ kullanmak istiyorsanız, yukarıdaki SSS’ye bakın . Varsayılan ağ geçidinin kurulumu, Ağ İletişimi > İnternet Protokolü Sürüm 4 (TCP/IPv4) > Özellikler > Gelişmiş bölümünde Uzak ağda varsayılan ağ geçidini kullan seçeneği işaretlenerek veya işaret kaldırılarak kontrol edilebilir . Ardından, istemcideki yönlendirme tablosunu tekrar doğrulayın ve gerekli rotaları ekleyin.

![]() MacOS L2TP VPN İstemcisi

MacOS L2TP VPN İstemcisi

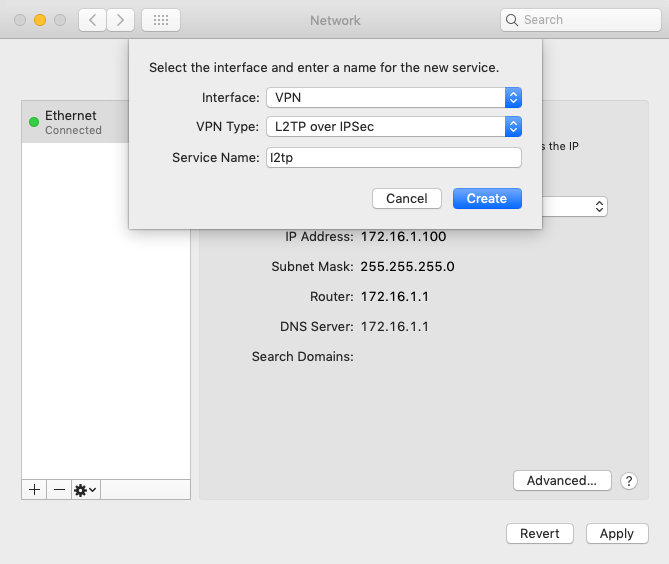

1. Ağ ayarlarına bir VPN bağlantısı ekleyin.

Sistem Tercihleri > Ağ > “+”

Arabirim: VPN VPN Türü: IPSec üzerinden L2TP Hizmet adı: l2tp

2. Yeni oluşturulan L2TP over IPsec arabiriminin ayarlarını yapın.

Sistem Tercihleri > Ağ > IPsec Arayüzü üzerinden L2TP

Yapılandırma: Varsayılan Sunucu Adresi: <ip adresi veya usg/udm ana bilgisayar adı> Hesap Adı: user1

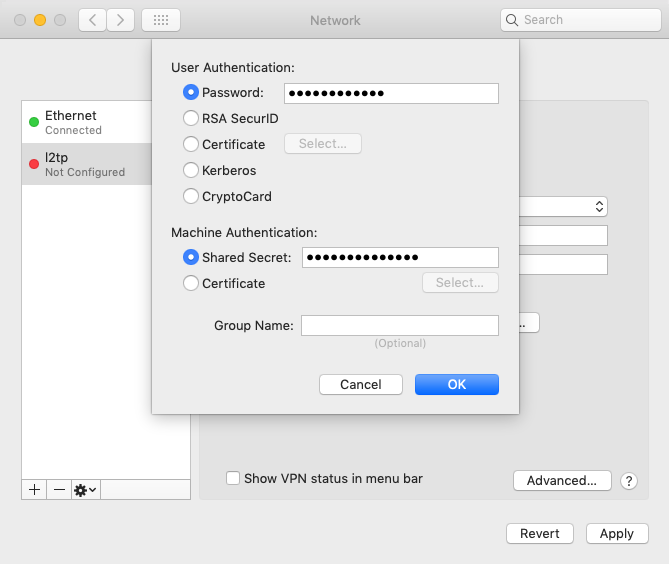

3. Önceden paylaşılan sırrı ve kullanıcı parolasını eklemek için Kimlik Doğrulama Ayarları… öğesini seçin.

Kullanıcı Kimlik Doğrulama > Şifre: <user1-password> Makine Kimlik Doğrulama > Paylaşılan Sır: <paylaşılan-gizli>

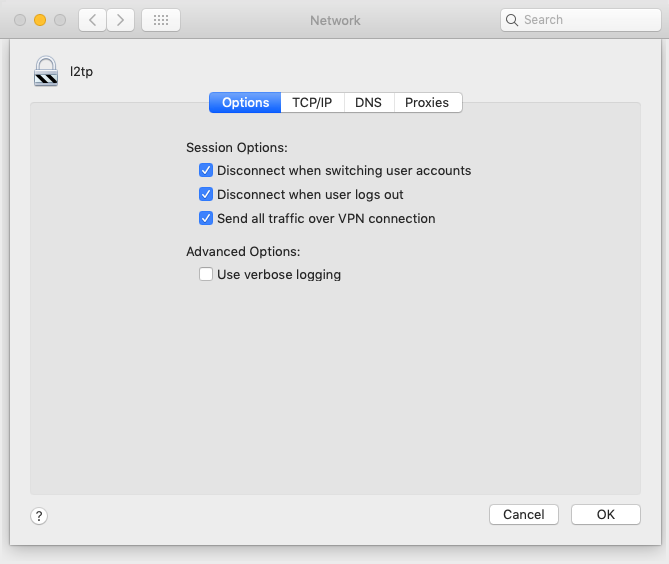

4. Tüm trafiği VPN bağlantısı üzerinden göndermek için Gelişmiş… ‘i seçin.

Seçenekler > Oturum Seçenekleri: Tüm trafiği VPN bağlantısı üzerinden gönder (işaretli)

5. VPN’ye bağlandıktan sonra , aşağıdaki komutu çalıştırarak bir Terminal penceresinden yönlendirme tablosunu doğrulayabilirsiniz:

:~ root$ netstat -nr -f inet Yönlendirme tabloları İnternet: Hedef Ağ Geçidi Bayrakları Referansları Netif Kullan Sona Eriyor > varsayılan bağlantı#7 UCS 28 0 ppp0 varsayılan 172.16.1.1 UGScI 4 0 en0 10.255.255.0 192.168.2.1 UH 0 0 ppp0 127 127.0.0.1 UCS 0 0 lo0 127.0.0.1 127.0.0.1 UH 1 130 lo0 169.254 bağlantı#5 UCS 0 0 en0 ! 192.168.1.1 bağlantı#7 UHWIi 8 265 ppp0 192.168.2 ppp0 USc 1 0 ppp0 172.16.1 bağlantı#5 UCS 1 0 en0 ! 172.16.1.1 ab:cd:ab:cd:ab:cd UHLWIir 5 484 en0 1199 172.16.1.100/32 bağlantı#5 UCS 0 0 en0 ! 224.0.0/4 bağlantı#7 UmCS 2 0 ppp0 224.0.0/4 bağlantı#5 UmCSI 0 0 tr0 ! 224.0.0.251 bağlantı#7 UHmW3I 0 0 ppp0 3576 239.255.255.250 bağlantı#7 UHmW3I 0 8 ppp0 2511 255.255.255.255/32 bağlantı#7 UCS 0 0 ppp0 255.255.255.255/32 bağlantı#5 UCSI 0 0 en0 !

6. UniFi LAN ağına erişimin, ikincil bir varsayılan yolun yüklenmesiyle sağlandığını unutmayın. Bu, yukarıdaki 4. adımda Tüm trafiği VPN bağlantısı üzerinden gönder seçeneğini işaretlemenin sonucudur .

7. Tüm trafiği VPN üzerinden yönlendirmek yerine ‘bölünmüş tünelleme’ kullanmak istiyorsanız bu seçeneğin işaretini kaldırın, yukarıdaki SSS’ye bakın . Ardından, istemcideki yönlendirme tablosunu tekrar doğrulayın ve gerekli rotaları ekleyin.

İlgili Makaleler

L2TP Bağlantısı veya Yönlendirme Sorunlarını Giderme

UniFi – USG: RADIUS Sunucusunu Yapılandırma

Ağ Oluşturmaya Giriş – Sanal Özel Ağlar ve Tünel Açma

Ağ Oluşturmaya Giriş – SSH Kullanarak Bağlantı Nasıl Kurulur

Ubnt Türkiye Türkçe Forum ve Destek Sitesi Ubnt Airmax,Unifi access point , Edgemax ve Airfiber Teknik Destek ve Bilgi Sitesi

Ubnt Türkiye Türkçe Forum ve Destek Sitesi Ubnt Airmax,Unifi access point , Edgemax ve Airfiber Teknik Destek ve Bilgi Sitesi