RADIUS Sunucusunu Yapılandırma

UniFi – USG/UDM: RADIUS Sunucusunu Yapılandırma

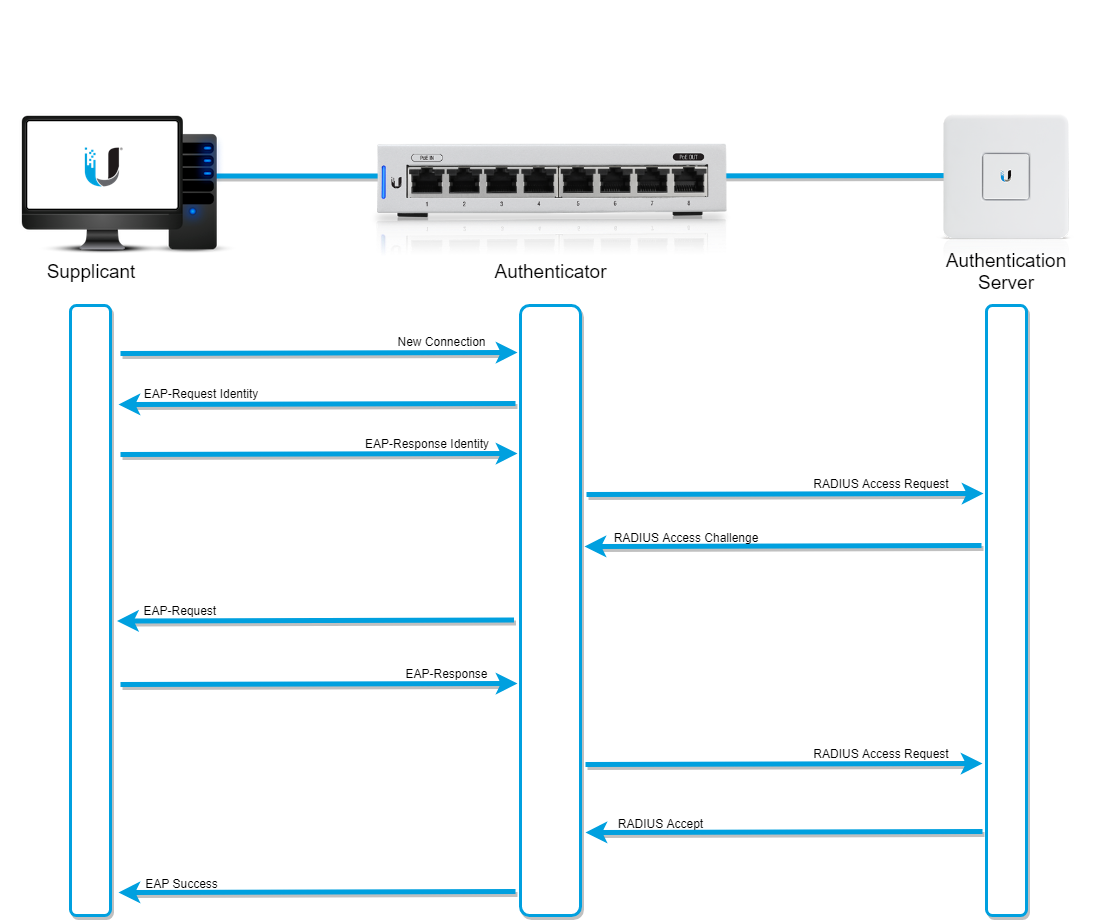

802.1X standardının üç bileşeni vardır:

- Kimlik Doğrulayıcılar: Sistem erişimine izin vermeden önce RADIUS sunucusuna mesaj gönderen bağlantı noktasını veya aygıtı belirtir.

- İstekliler: Sistem hizmetlerine erişim isteyen bağlantı noktasına bağlı ana bilgisayarı belirtir.

- Kimlik Doğrulama Sunucusu: Kimlik doğrulayıcı adına kimlik doğrulamayı gerçekleştiren RADIUS sunucusu gibi harici sunucuyu belirtir ve kullanıcının sistem hizmetlerine erişim yetkisi olup olmadığını belirtir. Bağlantı Noktası Erişim Kontrolü klasörü, sistemdeki 802.1X özelliklerini görüntülemenize ve yapılandırmanıza izin veren aşağıdaki sayfalara bağlantılar içerir.

Bir istemci cihaz aşağıdaki süreçte 802.1X ile yetkilendirilir:

1. İstemci cihazdan kimlik bilgileri istenir.

2. Kullanıcı kimlik bilgilerini girer.

3. İstemci cihaz, ağa erişim sağlamak için bir kimlik doğrulayıcıya veri bağlantısı katmanında bir istek gönderir.

4. Kimlik doğrulama cihazı daha sonra yapılandırılmış RADIUS sunucusuna “RADIUS Erişim İsteği” adı verilen bir mesaj gönderir.

5. RADIUS sunucusu daha sonra kimlik doğrulayıcıya üç yanıttan birini gönderir:

- Erişim-Reddet: Girilen kullanıcının, doğru kimlik sağlayamamasına veya kullanıcının RADIUS sunucusundan çıkarılmış olmasına bağlı olarak tüm erişimleri reddedilir.

- Erişim-Zorlama: Kullanıcının kimlik doğrulaması için ikincil parola, belirteç, PIN veya kart gibi ek bilgilere ihtiyacı vardır. Bu mesaj ayrıca, kullanıcı makinesi ile RADIUS sunucusu arasında güvenli bir tünelin kurulduğu daha karmaşık kimlik doğrulamasında da kullanılır.

- Erişim-Kabul: Kullanıcıya ağa erişim izni verilir.

RADIUS Sunucusu Nasıl Etkinleştirilir

- Ayarlar > Hizmetler > RADIUS’a gidin .

- “Sunucu” sekmesi altında RADIUS sunucusunu etkinleştirin.

- Gizli: Kimlik doğrulama cihazlarına ve RADIUS sunucusuna sağlanan önceden paylaşılan anahtar. Bu, RADIUS mesaj bütünlüğünü sağlayan iki tür cihaz arasında kimlik doğrulama sağlar.

- Kimlik doğrulama bağlantı noktası: Bağlantı noktası RADIUS kimlik doğrulama mesajları, kimlik doğrulayıcı ve RADIUS sunucu aygıtlarına gönderilir ve bu aygıtlar tarafından alınır.

- Hesap Oluşturma Bağlantı Noktası: Bağlantı noktası RADIUS hesap mesajları, kimlik doğrulayıcı ve RADIUS sunucu aygıtlarına gönderilir ve bu aygıtlar tarafından alınır.

- Accounting Interim Interval: RADIUS erişim isteği paketinin “ara güncelleme” değerine sahip bir Acct-Status-Type özniteliği ile gönderildiği süre (ms). Bu güncelleme, etkin bir oturumun durumunu istemek için gönderilir. “Ara” kayıtlar, mevcut oturum süresini içerir ve veri kullanımı hakkında bilgi sağlayabilir.

Ağ Uygulamasında Kullanıcılar Nasıl Oluşturulur

- Ayarlar > Hizmetler > RADIUS’a gidin

- “Kullanıcı” sekmesi altında kullanıcı hesapları oluşturun.

- Kullanıcı adı: Bir kullanıcının girmesi için benzersiz bir kullanıcı adı girin.

- Şifre: Bir kullanıcının girmesi için istenen şifreyi girin.

- VLAN: RADIUS tarafından atanan VLAN’ları kullanırken belirli bir VLAN’a RADIUS kimliği doğrulanmış bir istemci atamak için kullanılan alan.

- Tünel Tipi: Bkz . RFC2868 bölüm 3.1

- Tünel Orta Tipi: Bkz . RFC2868 bölüm 3.2

Cihazların kimliğini MAC adresine göre doğrulamak için, istemci oluşturma altında kullanıcı adı ve şifre olarak MAC adresini kullanın. Bu giriş, küçük harfleri büyük harfe dönüştürmeli ve ayrıca MAC adresinden iki nokta üst üste veya noktayı kaldırmalıdır.

NOT:MAC tabanlı kimlik doğrulama hesapları yalnızca kablosuz ve kablolu istemciler için kullanılabilir. L2TP uzaktan erişim geçerli değildir.

RADIUS Tarafından Atanan VLAN Nasıl Etkinleştirilir

- Ayarlar > Profiller > RADIUS’a gidin .

- Profilin altında, istenen ağ türleri için “RADIUS tarafından atanan VLAN’ı etkinleştir…” seçeneğini seçin.

- Ayarlar > Hizmetler > RADIUS > Kullanıcılar’a gidin .

- Dinamik VLAN kullanıcıları için tünel tipini (13) ve orta tünel tipini (6) olarak ayarlayın.

Sorun giderme

Bu, RADIUS kimlik doğrulamasında oluşabilecek genel sorunların kısa bir listesidir.

İstemci cihaz doğru VLAN’a takılmamış

1. Kimlik doğrulama sunucusundaki hesabın belirtilen bir VLAN Kimliğine sahip olduğunu doğrulayın.

2. RADIUS profilinde Enabled RADIUS atanmış VLAN’ın etkinleştirildiğini doğrulayın.

3. RADIUS kabul mesajında sunucunun doğru VLAN’ı gönderdiğini cihazdaki tcpdump ile doğrulayın.

3.1. Bir UniFi cihazında bir SSH oturumunda aşağıdaki komutu kullanın:

sudo tcpdump -npi eth0 bağlantı noktası 1812 -vvv

Not: IP adreslerini yerel alt ağa da verebilirsiniz (bu durumda 192.168.1.0/24).

“vlan-id” adlı bir öznitelik, RADIUS sunucusu tarafından doğru bir şekilde gönderiliyorsa belirtilen VLAN’a sahip olacaktır.

4. Freeradius tabanlı bir kimlik doğrulama sunucusunda “use_tunneled-reply” öğesinin etkinleştirildiğini doğrulayın.

Örnek FreeRADIUS EAP yapılandırması ( /etc/freeradius/3.0/mods-enabled/eap ):

use_tunneled_reply = evet

Not : use_tunneled_reply , USG ayarlarında varsayılan olarak etkindir.

İstemci cihazında bir kimlik doğrulama zaman aşımı var

1. RADIUS sunucusunun RADIUS isteğine yanıt verip vermediğini UniFi cihazında tcpdump ile doğrulayın.

1.1. Bir UniFi cihazında bir SSH oturumunda aşağıdaki komutu kullanın:

sudo tcpdump -npi eth0 bağlantı noktası 1812

Yukarıdaki ağ şemasında listelenen işlem gerçekleşmelidir. Yarıçap kabulü döndürülürse, aşağıdaki adımlarda ilerleyin.

USW’de Kablolu 802.1X Sorunlarını Giderme

Bu işlem, bir UniFi yöneticisinin kimlik doğrulayıcı (anahtar) ve RADIUS sunucusu arasındaki paket paket etkileşimi görmesine olanak tanır.

kimlik doğrulama

1. Hata Ayıklama Terminalinde veya SSH İstemcisinde aşağıdaki komutu kullanın

sudo tcpdump -npi eth0 bağlantı noktası 1812 -vv

2. 802.1X uyumlu bir istemci aygıtı takın.

3. Çıktıyı görüntüleyin.

- RADIUS işlemi, RADIUS sunucusundan gelen bir kabul mesajıyla sona ererse, istemciye ağ üzerinde trafik gönderme yetkisi verilir.

- RADIUS mesajları zaman aşımına uğrarsa, USW ile RADIUS sunucusu arasında bağlantı olup olmadığını kontrol edin. 1812 numaralı bağlantı noktasını engelleyen güvenlik duvarlarını ve USW ile RADIUS sunucusu arasındaki temel bağlantıyı kontrol edin.

- RADIUS işlemi, RADIUS sunucusundan gelen bir reddetme mesajıyla sona ererse, istemci aygıtın doğru kimlik bilgilerini kullandığından emin olun.

Muhasebe

Hesaplama, yalnızca kimlik doğrulama başarılı olduktan sonra gerçekleşir.

Not: USG’yi Radius sunucusu olarak kullanırken, muhasebe etkinleştirilmez.

1. Hata Ayıklama Terminalinde veya SSH İstemcisinde aşağıdaki komutu kullanın

sudo tcpdump -npi eth0 bağlantı noktası 1813 -vv

Hata Ayıklama Terminalinden veya SSH İstemcisinden Faydalı Komutlar

Bu komutları girmek için önce CLI’de etkinleştirerek devam eden telnet localhost yazmalısınız. Aşağıdaki örnek.

USW-24P-US.v4.0.14# telnet localhost Karakter moduna giriliyor Kaçış karakteri '^]'. Uyarı! Değişiklikler ayarları bozabilir ve yalnızca yeniden başlatılıncaya kadar etkili olabilir. (UBNT) >etkinleştir (UBNT) #

Tuş Komutları

- Yarıçapı

| Terim | Tanım |

| Yapılandırılan Kimlik Doğrulama Sunucusu Sayısı | Yapılandırılan RADIUS Kimlik Doğrulama sunucularının sayısı. |

| Yapılandırılan Muhasebe Sunucusu Sayısı | Yapılandırılan RADIUS Accounting sunucularının sayısı. |

| Adlandırılmış Kimlik Doğrulama Sunucusu Gruplarının Sayısı | Yapılandırılan adlandırılmış RADIUS sunucu gruplarının sayısı. |

| Adlandırılmış Muhasebe Sunucusu Gruplarının Sayısı | Yapılandırılan adlandırılmış RADIUS sunucu gruplarının sayısı. |

| Yeniden İletim Sayısı | Bir istek paketinin yeniden iletilme sayısının maksimum sayısının yapılandırılan değeri. |

| Zaman aralığı | İstek yeniden iletimleri için saniye cinsinden yapılandırılan zaman aşımı değeri. |

| RADIUS Hesap Modu | Tüm sunucular için hesap modunun etkinleştirilip etkinleştirilmediğini gösteren genel bir parametre. |

| RADIUS Özellik 4 Modu | NAS-IP-Address özniteliğinin RADIUS isteklerinde kullanılmak üzere etkinleştirilip etkinleştirilmediğini gösteren genel bir parametre. |

| RADIUS Özellik 4 Değeri | RADIUS isteklerinde kullanılacak NAS-IP-Address özniteliğinde kullanılacak IP adresini belirten global bir parametre. |

- Yarıçap Sunucuları

| Terim | Tanım |

| Host adresi | RADIUS sunucusunun yapılandırılmış IP adresi. |

| Sunucu adı | RADIUS sunucusunun yapılandırılmış adı. |

| Liman | RADIUS kimlik doğrulaması için kullanılan bağlantı noktası. |

| Tip | Bu sunucunun birincil mi yoksa ikincil tür mü olduğunu belirtir. |

- Yarıçap İstatistikleri

| Terim | Tanım |

| RADIUS Sunucu Adı | Kimlik doğrulama sunucusunun adı. |

| Sunucu Ana Bilgisayar Adresi | Ana bilgisayarın IP adresi. |

| Gidiş-dönüş süresi | Bir isteğin yanıtlanması için geçen saniyenin yüzde biri cinsinden süre. |

| Erişim İstekleri | Bu sunucuya gönderilen RADIUS Erişim İsteği paketlerinin sayısı. Bu sayı yeniden iletimleri içermez. |

| Yeniden İletimlere Erişim | Bu RADIUS kimlik doğrulama sunucusuna yeniden iletilen RADIUS Erişim İsteği paketlerinin sayısı. |

| Erişim Kabul Edilir | Bu sunucudan alınan hem geçerli hem de geçersiz paketler dahil RADIUS Erişim-Kabul paketlerinin sayısı . |

| Erişim Reddedildi | Bu sunucudan alınan hem geçerli hem de geçersiz paketler dahil RADIUS Erişim-Reddetme paketlerinin sayısı . |

| Erişim Zorlukları | Bu sunucudan alınan hem geçerli hem de geçersiz paketler dahil olmak üzere RADIUS Erişim-İtiraz paketlerinin sayısı . |

| Hatalı Biçimlendirilmiş Erişim Yanıtları | Bu sunucudan alınan hatalı biçimlendirilmiş RADIUS Erişim-Yanıt paketlerinin sayısı. Hatalı biçimlendirilmiş paketler, geçersiz uzunluktaki paketleri içerir. Kötü kimlik doğrulayıcılar veya imza öznitelikleri veya bilinmeyen türler, hatalı biçimlendirilmiş erişim yanıtları olarak dahil edilmez. |

| Kötü Kimlik Doğrulayıcılar | Bu sunucudan alınan geçersiz kimlik doğrulayıcıları veya imza öznitelikleri içeren RADIUS Erişim-Yanıt paketlerinin sayısı . |

| bekleyen istekler | Henüz zaman aşımına uğramamış veya yanıt almamış bu sunucuya yönelik RADIUS Erişim İsteği paketlerinin sayısı. |

| zaman aşımları | Bu sunucuya yönelik kimlik doğrulama zaman aşımı sayısı. |

| Bilinmeyen Türler | Kimlik doğrulama bağlantı noktasında bu sunucudan alınan bilinmeyen türdeki paketlerin sayısı . |

| Düşen Paketler | Kimlik doğrulama bağlantı noktasında bu sunucudan alınan ve başka bir nedenle bırakılan RADIUS paketlerinin sayısı. |

- dot1x Kimlik Doğrulama Geçmişi

| Terim | Tanım |

| zaman damgası | Olayın gerçekleştiği tam saat. |

| Arayüz | Olayın gerçekleştiği Fiziksel Bağlantı Noktası. |

| Mac Adresi | İstemci/istemci MAC adresi. |

| VLAN Atandı | Kimlik doğrulama sırasında istemciye/bağlantı noktasına atanan VLAN. |

| VLAN Atanma Nedeni | Konuk VLAN, Unauth, Varsayılan, RADIUS Atanmış veya İzleme Modu VLAN Kimliği olabilen atanan VLAN Kimliği türü. |

| Yetkilendirme Durumu | Kimlik doğrulama durumu |

| Sebep | Başarılı veya başarısız kimlik doğrulamanın arkasındaki gerçek neden |

- dot1x İstemcileri

| Terim | Tanım |

| İzleme Modu Kullanılarak Kimliği Doğrulanan İstemciler | İzleme modu kullanılarak kimliği doğrulanan 802.1X istemcilerinin sayısını gösterir. |

| Dot1x Kullanılarak Kimliği Doğrulanan İstemciler | 802.1x kimlik doğrulama işlemi kullanılarak kimliği doğrulanan 802.1X istemcilerinin sayısını gösterir. |

| Mantıksal Arayüz | Bir istemciyle ilişkili mantıksal bağlantı noktası numarası. |

| Arayüz | İstemcinin ilişkili olduğu fiziksel bağlantı noktası. |

| Kullanıcı adı | İstemci tarafından sunucuda kimlik doğrulaması yapmak için kullanılan kullanıcı adı. |

| İstekli MAC Adresi | İstekte bulunan cihazın MAC adresi. |

| Oturum süresi | İstemcinin oturum açtığı andan itibaren geçen süre. |

| VLAN kimliği | Bağlantı noktasına atanan VLAN. |

| VLAN Atandı | VLAN Kimliği alanında tanımlanan VLAN’ın bağlantı noktasına atanma nedeni. Olası değerler RADIUS, Kimliği Doğrulanmamış VLAN, İzleme Modu veya Varsayılan’dır. VLAN Atandı nedeni Varsayılan olduğunda, bağlantı noktasının P-VID’si bu VLAN Kimliği olduğu için VLAN’ın bağlantı noktasına atandığı anlamına gelir. |

| Oturum zaman aşımına uğradı | Bu değer, verilen oturumun geçerli olduğu zamanı gösterir. Zaman aralığı, bağlantı noktasının kimlik doğrulamasında RADIUS sunucusu tarafından saniye cinsinden döndürülür. Bu değer, yalnızca bağlantı noktası kontrol modu MAC tabanlı olmadığında bağlantı noktası için geçerlidir. |

| Oturum Sonlandırma İşlemi | Bu değer, oturum zaman aşımı süresi dolduktan sonra yapılacak işlemi belirtir. Olası değerler Varsayılan ve Radius-Request’tir. Değer Varsayılan ise, oturum sonlandırılır ve istemci ayrıntıları temizlenir. Değer Radius-Request ise, istemcinin yeniden kimlik doğrulaması gerçekleştirilir. |

UAP’de Kablosuz 802.1X Sorunlarını Giderme

kimlik doğrulama

1. Hata Ayıklama Terminalinde veya SSH İstemcisinde aşağıdaki komutu kullanın

sudo tcpdump -npi eth0 bağlantı noktası 1812 -vv

2. 802.1X uyumlu bir istemci cihazı bağlayın.

3. Çıktıyı görüntüleyin.

- RADIUS işlemi, RADIUS sunucusundan gelen bir kabul mesajıyla sona ererse, istemciye ağ üzerinde trafik gönderme yetkisi verilir.

- RADIUS mesajları zaman aşımına uğrarsa, UAP ile RADIUS sunucusu arasında bağlantı olup olmadığını kontrol edin. 1812 numaralı bağlantı noktasını engelleyen güvenlik duvarlarını ve UAP ile RADIUS sunucusu arasındaki temel bağlantıyı kontrol edin.

- RADIUS işlemi, RADIUS sunucusundan gelen bir reddetme mesajıyla sona ererse, istemci aygıtın doğru kimlik bilgilerini kullandığından emin olun.

Muhasebe

Hesaplama, yalnızca kimlik doğrulama başarılı olduktan sonra gerçekleşir.

sudo tcpdump -npi eth0 bağlantı noktası 1813 -vv

Kerestecilik

Aygıt günlüğü düzeyinin hata ayıklamaya ayarlanması, paket yakalamaların dışında UAP ile ilgili sorunların tanılanmasına yardımcı olabilir. Bu ayarı değiştirmek istiyorsanız Ayarlar > Bakım > Günlük Düzeyi’ne gidin .

USG’de RADIUS kimlik doğrulamasında sorun giderme

Bu bölüm, UniFi Security Gateway’de RADIUS kimlik doğrulamasında sorun giderme yöntemlerini kapsayacaktır.

RADIUS Sunucusu olarak USG

FreeRADIUS günlüklerini görüntüleme

sudo cat /var/log/freeradius/radius.log

Bu komut, işlemin başlangıcından günlükleri, hatalarla birlikte kimlik doğrulama girişimlerini ve hizmetle ilgili tüm sorunları gösterecektir.

Ön planda koşmak

SSH’deki bu komut, USG’de ön planda FreeRADIUS’u başlatacaktır. Konsola yazdırılan olayların gerçek zamanlı olarak görüntülenmesini sağlar.

#Kullanım sudo hizmeti freeradius

yeniden başlatma

sudo hizmeti freeradius stop

sudo freeradius -fX

#Daha az ayrıntı için -fX yerine -fxx kullanın

sudo freeradius -fxx #freeradius'un

ön planda çalışmasını durdurmak ve normal çalışmaya dönmek için.

ctrl+c

sudo service freeradius start

#Örnek çıktı radtest

rad_recv kullanarak: Ana bilgisayar 172.20.1.1 bağlantı noktasından 57380, id=57, uzunluk=78 Kullanıcı-Adı = "ubnttest" Kullanıcı-Parolası = "test1234" NAS-IP'den Erişim İsteği paketi -Adres = 172.20.1.1 NAS-Port = 0 İleti Doğrulayıcı = 0x8af0fec45c575d375c1c6ba366253feb # /etc/freeradius/sites-enabled/default dosyasından yürütme bölümü yetkilendirme

+- grup yetkilendirme {...} girilmesi

++[önişlem] tamam döndürür

++[bölüm] noop döndürür

++[mschap] noop döndürür

++[özet] noop döndürür

[sonek] Kullanıcı Adında '@' yok = "ubnttest", bölge aranıyor NULL

[sonek] Böyle bir bölge yok "NULL"

++[sonek] noop

[eap] döndürür EAP-Mesajı yok, EAP yapmıyor

++[eap] noop

[files] döndürüyor kullanıcılar: Eşleşen giriş DEFAULT 1. satırda

[dosyalar] kullanıcılar: Eşleşen giriş ubnttest 5. satırda

++[dosyalar] tamam döndürür

++[sona erme] noop döndürür

++[logintime] noop döndürür

++[pap] güncellenir

Bulunan Auth-Type = PAP

# Yürütülüyor /etc/freeradius/sites-enabled/default + dosyasından

grup - PAP grubuna giriliyor {...}

[pap] "test1234" parolasıyla oturum açma girişimi

[pap] Düz metin parolası "test1234" kullanılıyor

[pap] Kullanıcı kimliği başarıyla doğrulandı

++[pap] tamam döner

Oturum Açma Tamam: [ubnttest] (istemci istemcisi-5c2650e21876930ceb43007e bağlantı noktası 0'dan)

# Yürütülüyor /etc/ freeradius /sites - enabled/default dosyasından post-auth bölümü

+- post-auth grubuna girilmesi {...}

++[exec] noop döndürür . Interim-Interval = 3600 Tunnel-Type:0 = VLAN Tunnel-Medium-Type:0 = IEEE-802 Tunnel-Private-Group-Id:0 = "5" Biten istek 0. Sonraki isteğe gitme 4,9 saniye içinde uyanma .

Temizleme isteği 0 ID 57 zaman damgalı +5

İstekleri işlemeye hazır.

Üçüncü Taraf Kimlik Doğrulama Sunucusuna Kimlik Doğrulayıcı Olarak USG

Üçüncü taraf bir RADIUS sunucusuna bir test kimlik doğrulama mesajı göndermek için “radtest” kullanın.

Not: Aşağıda radtestkullanılan komut çalışmayacaktır.mschapv2

#Options sudo radtest -h #Usage (parantezler isteğe bağlı parametreleri belirtir) sudo radtest kullanıcı adı parolası yarıçap-sunucusu:[bağlantı noktası] NAS-bağlantı noktası sırrı [ppphint] [nasname] #Örnek komut (kimlik doğrulama sunucusu olarak 192.168.1.2) sudo radtest ubnttest testpw12! 192.168.1.2 0 thisisasecret #Örnek Çıktı >sudo radtest ubnttest test1234 172.20.1.1 0 JustW0rkingH3r3$ 100 ila 172.20.1.1 bağlantı noktasına Erişim İsteği Gönderme 1812 Kullanıcı Adı = "ubnttest" Kullanıcı Parolası = "test1234" NAS-IP- Adres = 172.20.1.1 NAS-Port = 0 İleti Doğrulayıcı = 0x00000000000000000000000000000000 rad_recv: Ana bilgisayar 172.20.1.1 bağlantı noktası 1812'den Erişim-Kabul paketi, id=100, uzunluk=41 Acct-Interim-Interval = 3600 Tünel Tipi:0 = VLAN Tüneli-Orta Tip:0 = IEEE-802 Tünel-Özel-Grup-Kimliği:0 = "5"

Kimlik doğrulama sunucusundan bir yanıt gelirse, kimlik doğrulamanın düzgün çalıştığını kanıtlar. Herhangi bir yanıt alınmazsa, kimlik doğrulama sunucusunun çevrimiçi olduğundan ve kimlik doğrulayıcı IP’sinden gelen erişim isteği mesajlarını işleyebildiğinden emin olun.

İlgili Makaleler

UniFi – USW: Kablolu İstemciler için Erişim İlkelerini (802.1X) Yapılandırma

UniFi – USG: L2TP Uzaktan Erişim VPN’yi Yapılandırma

Ubnt Türkiye Türkçe Forum ve Destek Sitesi Ubnt Airmax,Unifi access point , Edgemax ve Airfiber Teknik Destek ve Bilgi Sitesi

Ubnt Türkiye Türkçe Forum ve Destek Sitesi Ubnt Airmax,Unifi access point , Edgemax ve Airfiber Teknik Destek ve Bilgi Sitesi